کارشناسان امنیتی یک نوع حمله سختافزاری جدید به نام «فینیکس» (Phoenix) را کشف کردهاند که میتواند جدیدترین و پیشرفتهترین مکانیسمهای دفاعی تعبیهشده در رمهای DDR5 را دور بزند و در کمتر از دو دقیقه دسترسی کامل (روت) به یک سیستم را برای هکر فراهم کند.

این حمله که با نام CVE-2025-6202 شناخته میشود، یک نوع جدید از حملات Rowhammer است. حمله Rowhammer یک آسیبپذیری سختافزاری در حافظههای DRAM است که در آن یک مهاجم با دسترسی مکرر و بسیار سریع به یک ردیف خاص از سلولهای حافظه، آنقدر تداخل الکتریکی ایجاد میکند که باعث میشود بیتهای داده در ردیفهای مجاور به صورت ناخواسته از ۰ به ۱ یا برعکس تغییر کنند (پدیدهای به نام واژگونی بیت یا Bit flip).

این واژگونیهای بیت به ظاهر کوچک، میتوانند پیامدهای مضری داشته باشند و به مهاجم امکان دهند تا دادهها را خراب کند، کدهای مخرب اجرا نماید، به اطلاعات حساس دسترسی یابد و یا مهمتر از همه، سطح دسترسی خود را در سیستمعامل افزایش دهد.

سازندگان حافظه برای مقابله با حملات Rowhammer، مکانیسمهای دفاعی مختلفی را طراحی کردهاند که جدیدترین آنها Target Row Refresh (TRR) نام دارد. این سیستم با شناسایی دسترسیهای مکرر به یک ردیف، به صورت هوشمند ردیفهای مجاور را رفرش میکند تا از واژگونی بیت جلوگیری کند.

اما محققان امنیتی در دانشگاه ETH زوریخ سوئیس و گوگل، با مهندسی معکوس مکانیسمهای پیچیده TRR در حافظههای DDR5 شرکت SK Hynix (یکی از بزرگترین تولیدکنندگان حافظه در جهان) یک نقص اساسی در آن پیدا کردند. آنها دریافتند که این سیستم دفاعی، تمام فواصل زمانی رفرش را نمونهبرداری نمیکند و شکافهای زمانی کوچکی وجود دارد که در آنها سیستم در برابر حمله آسیبپذیر است.

حمله فینیکس خود را با هزاران عملیات رفرش حافظه همگامسازی میکند و با دقتی بسیار بالا، فقط در همان لحظات کوتاهی که سیستم دفاعی TRR درحال نمونهبرداری نیست، به سلولهای حافظه آسیب میزند و باعث واژگونی بیت میشود.

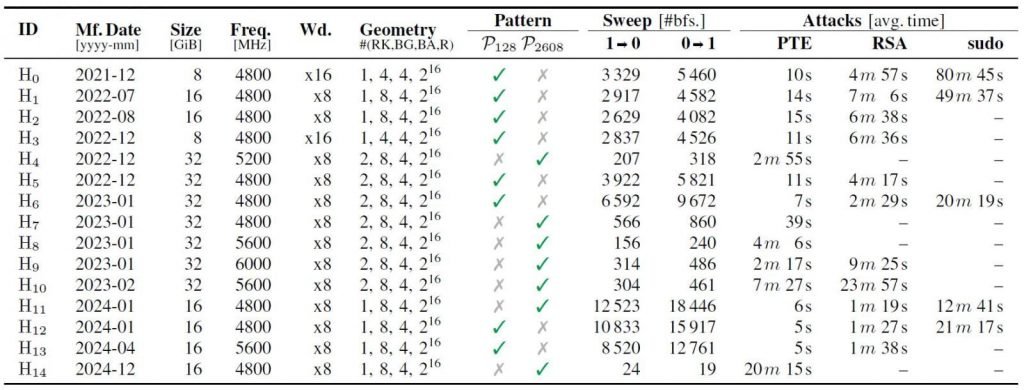

این تیم تحقیقاتی توانستند روی تمام ۱۵ ماژول حافظه DDR5 که در آزمایشگاه خود داشتند، واژگونی بیت ایجاد کند. آنها با استفاده از این تکنیک اولین اکسپلویت افزایش سطح دسترسی Rowhammer را بر روی یک سیستم دسکتاپ استاندارد و مدرن با حافظه DDR5 ایجاد کردند و توانستند در کمتر از دو دقیقه (۱۰۹ ثانیه) یک شل با دسترسی روت (root) به دست آورند.

از آنجایی که Rowhammer یک مشکل سختافزاری در سطح فیزیکی تراشههای حافظه است، هیچ راهحلی برای اصلاح ماژولهای حافظه موجود در بازار وجود ندارد. این بدان معناست که ماژولهای تولیدشده بین ژانویه ۲۰۲۱ تا دسامبر ۲۰۲۴ که در این تحقیق مورد بررسی قرار گرفتند، برای سالها آسیبپذیر باقی خواهند ماند.

تنها راهکار پیشنهادی محققان، سه برابر کردن نرخ رفرش حافظه (tREFI) در تنظیمات بایوس است که توانسته جلوی حمله فینیکس را بگیرد. اما این کار فشار زیادی به ماژولهای حافظه وارد میکند و میتواند باعث بروز خطا، خرابی دادهها و ناپایداری کلی سیستم شود و به همین دلیل یک راهحل عملی برای کاربران عادی محسوب نمیشود.